El enrutador doméstico WRX560 garantiza una conectividad y seguridad de red superior para el...

En el mundo conectado de hoy, tener una red doméstica confiable es esencial para mantenerse conectado a Internet, transmitir contenido, jugar, dispositivos domésticos inteligentes y más. El enrutador doméstico WRX560...

Millones de contraseñas filtradas en un macro hackeo

Un investigador de ciberseguridad ha informado de que casi 71 millones de direcciones de correo electrónico y 100 millones de contraseñas se han filtrado.

Correos no está enviando mensajes para comunicarte que existe una incidencia con tu paquete

""La rapidez y la eficacia son dos de los conceptos más destacados cuando hablamos de envíos. Esto es especialmente cierto en la era actual, donde los procesos de envío...

Filtración de datos en la empresa Energía XXI, la comercializadora de referencia de Endesa

Introducción En el agresivo entorno digital actual, más empresas están experimentando violaciones de datos de alto nivel. Un caso notable reciente es la filtración de datos sufrida por la...

Guía de reclutamiento de ciberseguridad para recursos humanos: 2025 Mejores prácticas

Con un aumento exponencial en las amenazas cibernéticas y las violaciones de los datos, la necesidad de expertos en ciberseguridad profesionales nunca ha sido más crítica.sin embargo, la brecha...

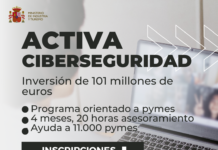

Programa Activa Ciberseguridad

El programa Activa Ciberseguridad, desarrollado por el Ministerio de Industria y Turismo en colaboración con la Escuela de Organización Industrial (EOI), es una iniciativa clave en la Estrategia Nacional...

Anatomía de un ataque BEC: lo que AI puede detectar que los humanos podrían...

Comprender la anatomía de un ataque BECEn el mundo digital e hiperconectado actual, las amenazas de ciberseguridad se han convertido en un problema común. Entre varios tipos de ataques cibernéticos,el...

Nueva estafa que descarga malware en tu dispositivo

Se ha detectado una nueva estafa que descarga malware en los dispositivos. Los ciberdelincuentes engañan a los usuarios simulando un proceso judicial. El Instituto...

6 pasos inmediatos a seguir después de una filtración de datos en la nube

1. Identificación de la infracción El primer paso cuando se produce una vulneración de datos es reconocerla e identificarla. A diferencia de las vulneraciones de seguridad físicas, las vulneraciones de...

IA en pruebas de software: ¿qué es y cómo utilizarla?

Introducción a la Inteligencia Artificial en Pruebas de Software La inteligencia artificial (IA) es una tecnología revolucionaria que ha encontrado aplicaciones en una gama variada de industrias, transformando sustancialmente...