Estafas que utilizan las donaciones a Turquía y Siria como cebo

Dada la actual situación que se está viviendo en Turquía y Siria tras los terremotos, muchas personas han aportado su granito de arena y...

Nuevo spyware que espía tus búsquedas del navegador de Internet

Google ha alertado sobre un nuevo spyware de origen español que puede espiar las búsquedas que realizamos a través del navegador de internet. Google...

Nuevo phishing suplantando a Amazon

Detectado un nuevo caso de phishing en el que suplantan a Amazon. La Policía ya ha advertido de esta estafa a los usuarios para...

Apple lanza el cifrado para las copias de seguridad

Apple quiere defender los datos en la nube de sus usuarios, por ello, ha lanzado un cifrado de extremo a extremo para las copias...

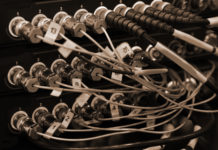

Tipos de ciberataques: Ataques a las conexiones – 3

Como llevamos tratando en los dos artículos anteriores, los ataques a las conexiones se basan en interponerse en el intercambio de información entre nosotros y el servicio web, para...

Estafas en el Mundial de fútbol de Qatar

El Mundial de Qatar se va a celebrar entre el 20 de noviembre y el 18 de diciembre. Es un evento muy esperado en...

La brecha de Microsoft, que afecta a millones de usuarios

Las vulnerabilidades están aflorando en la mayoría de empresas, entre ellas hemos tenido vulnerabilidades en WhatsApp, TikTok y Zoom. Hace unos meses la empresa internacional proveedora de...

Google Play te avisa si una app tiene numerosos fallos

Google Play es la tienda de aplicaciones de Android y ha lanzado recientemente una nueva funcionalidad en su plataforma. Ahora, Google Play te avisa...

El peligro de las conexiones remotas

El quebradero de cabeza que está siendo el Remote Desktop Protocol, o RDP, ya que los hacker estan usando en una mayoría estos sistemas para el acceso a las redes y...

El phishing sigue siendo la amenaza más extendida y con una clara tendencia...

Para el fabricante, la única forma de detenerlo es formar a los empleados y ofrecerles herramientas educativas y soluciones tecnológicas que les ayuden a identificar y a defenderse frente a estas...