Campaña Fraudulenta Detectada: Usan la Imagen del Rey de España para Engañar con Plataformas...

La Imagen del Rey de España utilizada en una fraudulenta trama de inversión

Una reciente campaña de fraude ha empañado la economía digital en España. Se ha detectado una elaborada trampa que...

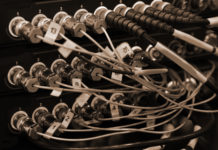

Tipos de ciberataques: Ataques a las conexiones – 3

Como llevamos tratando en los dos artículos anteriores, los ataques a las conexiones se basan en interponerse en el intercambio de información entre nosotros y el servicio web, para...

10 razones principales por las cuales las empresas subcontratan los ejercicios de mesa cibernética

El mundo digital ya no es un lugar seguro con el aumento alarmante de los ataques cibernéticos. Las empresas, independientemente de su tamaño, son vulnerables a diferentes formas de delitos...

Desafíos de seguridad y cumplimiento en el soporte de mainframe

Desafíos de seguridad de mainframeLos sistemas mainframe tienen la columna vertebral de las extensas cargas de trabajo de muchas organizaciones. Gestionan aplicaciones esenciales y volúmenes de datos sustanciales, lo que...

6 formas sorprendentes en que los piratas informáticos pueden explotar sus dispositivos domésticos inteligentes

A medida que la cantidad de dispositivos domésticos inteligentes continúa creciendo, también lo hacen los posibles riesgos de seguridad. Por sorprendente que parezca, los piratas informáticos ven estos dispositivos...

Precaución con una versión fraudulenta de la IA de Google

Los ciberdelincuentes han creado una versión fraudulenta de la IA de Google, la cual roba los datos de acceso a las redes sociales.

5 mejores prácticas para la seguridad en la nube en nuevas empresas de rápido...

IntroducciónEn la era digital real, cada vez más startups están recurriendo a soluciones de almacenamiento y aplicaciones en la nube para manejar sus operaciones comerciales. A Medida Que Estas Empresas...

La Policía Nacional no Está Mandando Citaciones para que regules tu expediente

En los Últimos Meses, Ha Surgido Cierto Rumor que Sostiena la Idea de que la Policía Está Está Enviando Citaciones para que los Ciudadanos regulen sus expedentes. Embargo...

Arranca un programa piloto para proteger de ciberataques a autónomos y pymes.

La iniciativa, que arranca hoy en Córdoba, se trasladará a otros puntos del país en los próximos meses para ayudar y conocer la problemática de ciberseguridad de las pequeñas...

Ataque de SalesLoft-Drift: una integración comprometida sacude 700+ COS

IntroducciónLa reciente instancia de ciberataque en salesloft-drift, una plataForma prominente de personalizacióna de ventas y automatización de marketing, ha demostrado una vez más cÓmo un PUNTO PUNTO DEBIL en la...